La minaccia del malware su Android ha raggiunto livelli di sofisticazione tali da non limitarsi più a fastidiosi pop-up o adware. I rischi attuali comprendono il furto di credenziali bancarie, la sorveglianza dei messaggi personali e il controllo totale di un dispositivo, spesso senza che l’utente ne sia consapevole.

Nonostante questi attacchi siano sempre più complessi, è possibile rilevarli rapidamente utilizzando gli strumenti adeguati. Questo articolo analizza come scoprire anche il malware Android più evasivo, ottimizzando i tempi di analisi e mantenendosi al passo con le minacce mobili.

I rischi di affidarsi solo alla detección statistica

I scanner basati su firme e i controllori delle autorizzazioni possono rilevare solo ciò che conoscono già. Il malware moderno si nasconde dietro tecniche di offuscamento, ritarda le sue attività o scarica payload in tempo reale, rendendosi quasi invisibile alla rilevazione statica.

Per identificare queste minacce è necessario osservarle in azione.

Il modo più veloce per rilevare il malware Android

Per scoprire le minacce moderne, l’analisi statica del codice non è sufficiente. È fondamentale eseguire il file sospetto e osservare il suo comportamento in un ambiente reale; questo è precisamente l’obiettivo del sandboxing.

Un sandbox offre uno spazio controllato e isolato dove è possibile attivare un APK e vedere tutto svolgersi in tempo reale senza ritardi o incertezze. Si ottiene così una visione chiara delle azioni dell’app e della sua eventuale natura malevola.

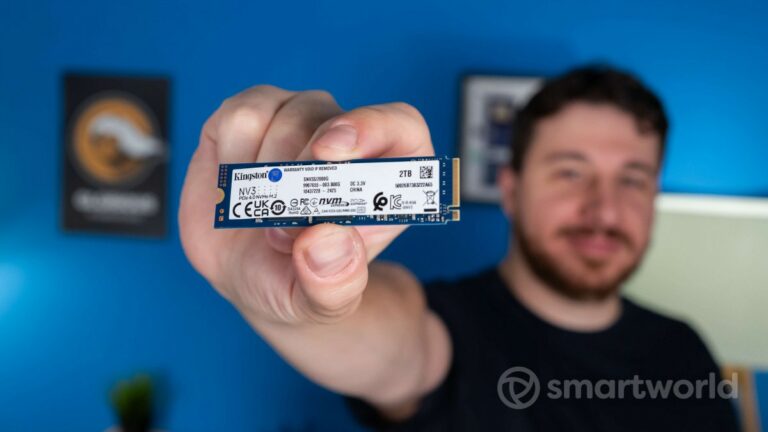

Ad esempio, soluzioni come ANY.RUN permettono agli utenti di analizzare file sospetti su diversi sistemi operativi, tra cui Android, Windows e Linux. Con il suo sandbox interattivo, gli analisti possono attivare APK in sicurezza e seguire l’intero flusso di esecuzione dal primo tocco fino al payload finale.

- Osservare come si comporta il malware all’interno del dispositivo

- Interagire con l’ambiente proprio come su un vero telefono o PC; cliccare sui pulsanti, aprire app e seguire il flusso

- Comprendere le tattiche, tecniche e procedure (TTP)

- Determinare rapidamente se il file è malevolo o meno in meno di 40 secondi

Esempio Reale: Salvador Stealer in Azione

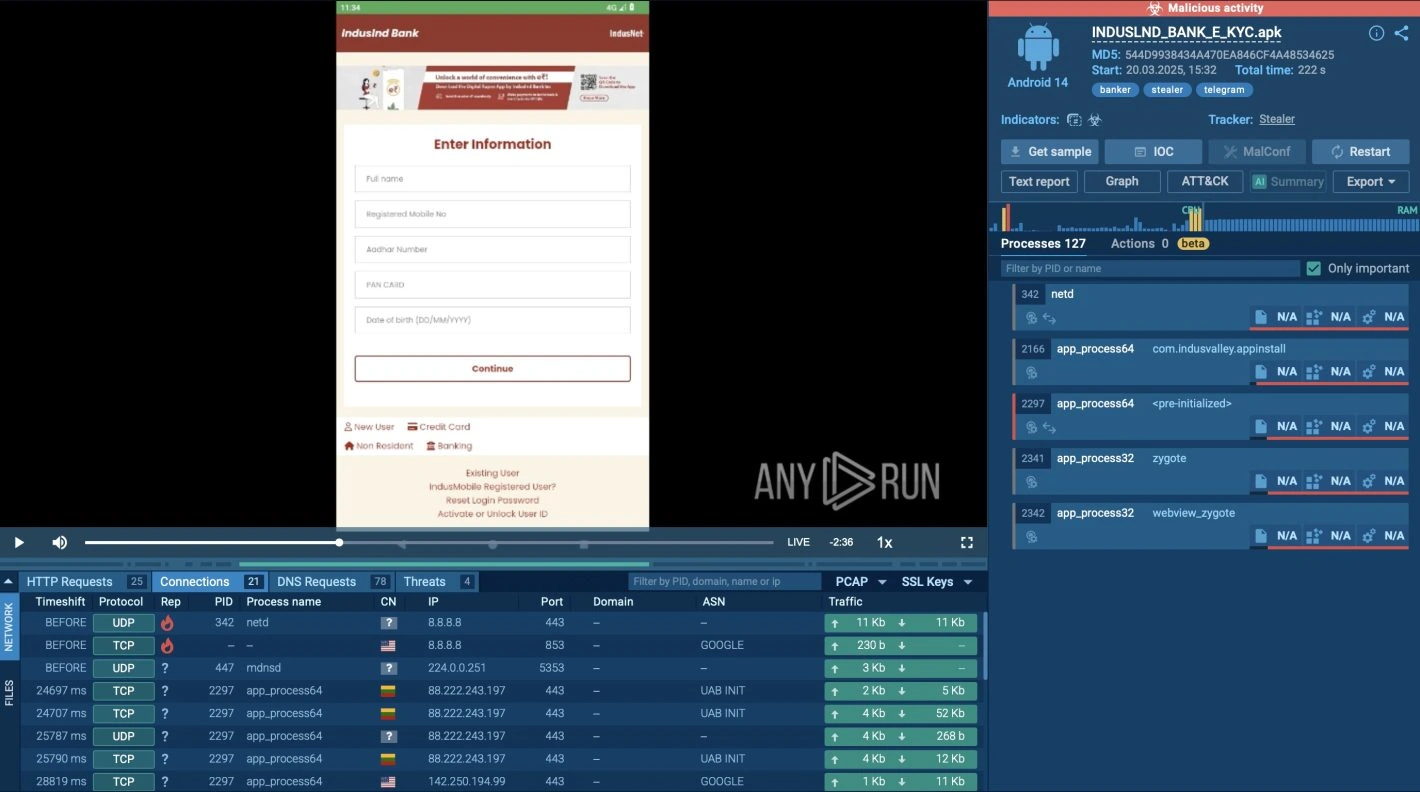

L’esempio del Salvador Stealer, un tipo di malware progettato per rubare credenziali bancarie, viene esaminato attraverso la sandbox Android di ANY.RUN per osservare il suo comportamento. L’intera catena d’attacco diventa visibile nel giro di pochi secondi.

Dopo essere stato attivato, il malware presenta quella che sembra una schermata dell’app bancaria chiedendo all’utente informazioni personali come nome completo e password. Questo metodo inganna gli utenti nel fornire dati sensibili.

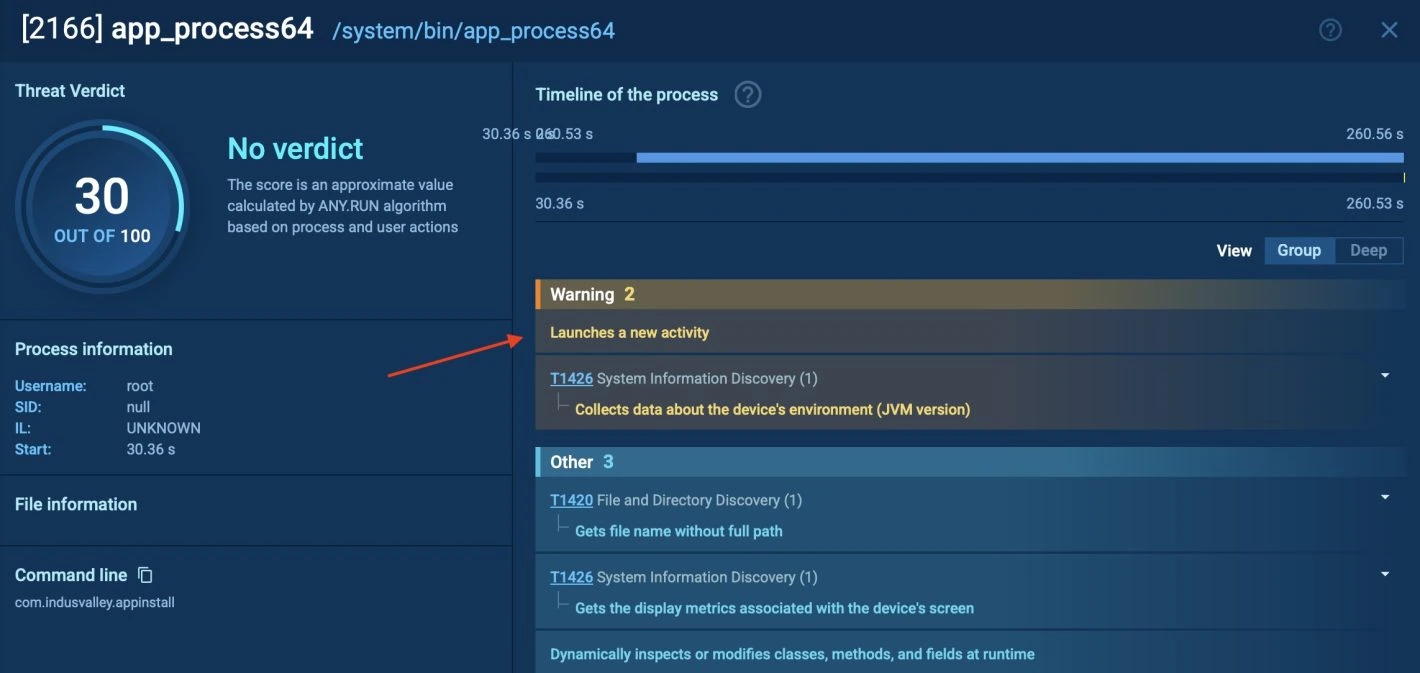

- Dropper APK: La prima parte dell’app che installa la seconda parte del malware

- Base.apk: Il componente principale che ruba dati, avviato silenziosamente in background

Nella sandbox si può osservare come Dropper APK lanci base.apk come una nuova attività confermata da un avviso di rilevamento che indica “Lancia una nuova attività”. Una volta attivo, il malware compie due azioni pericolose:

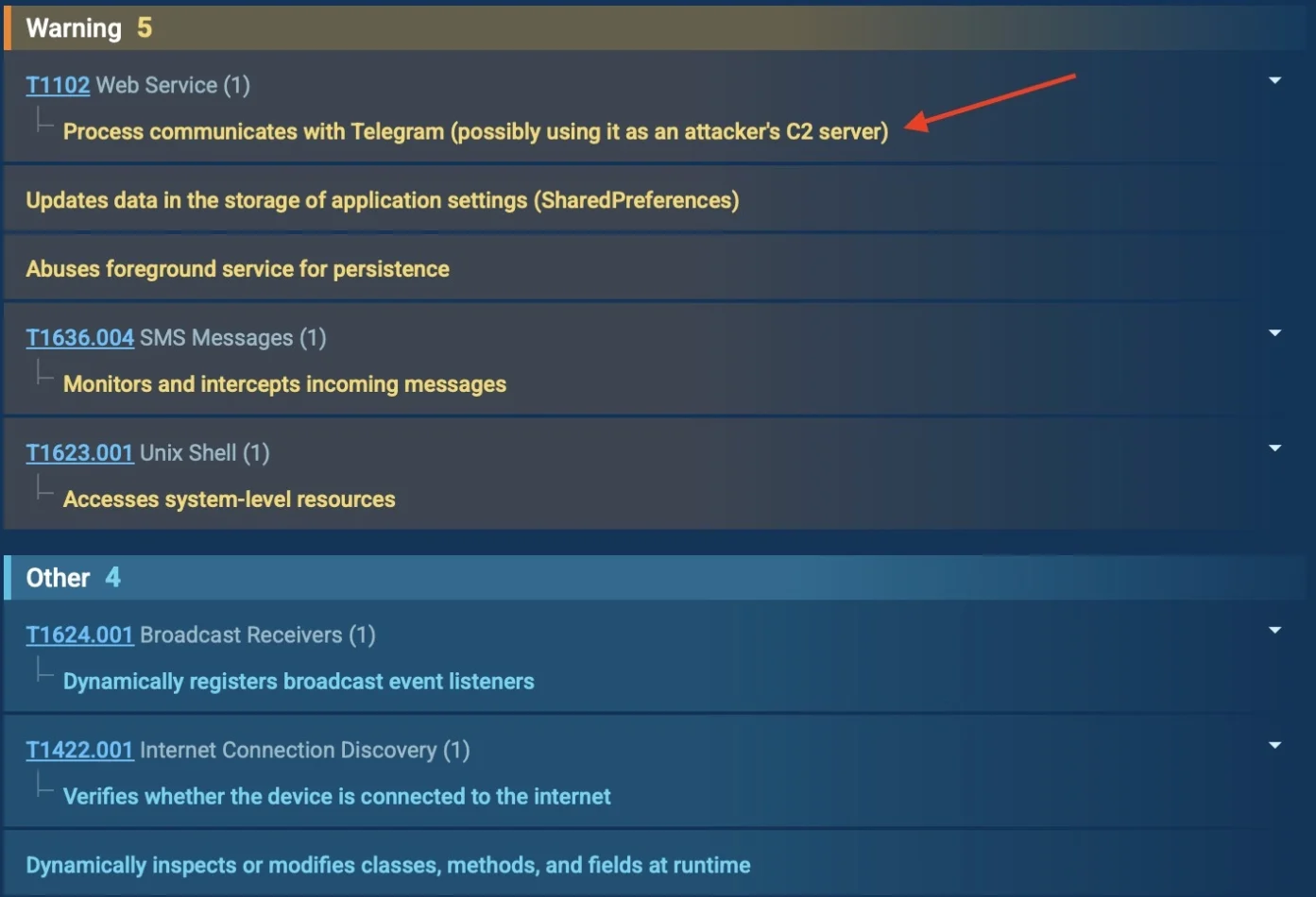

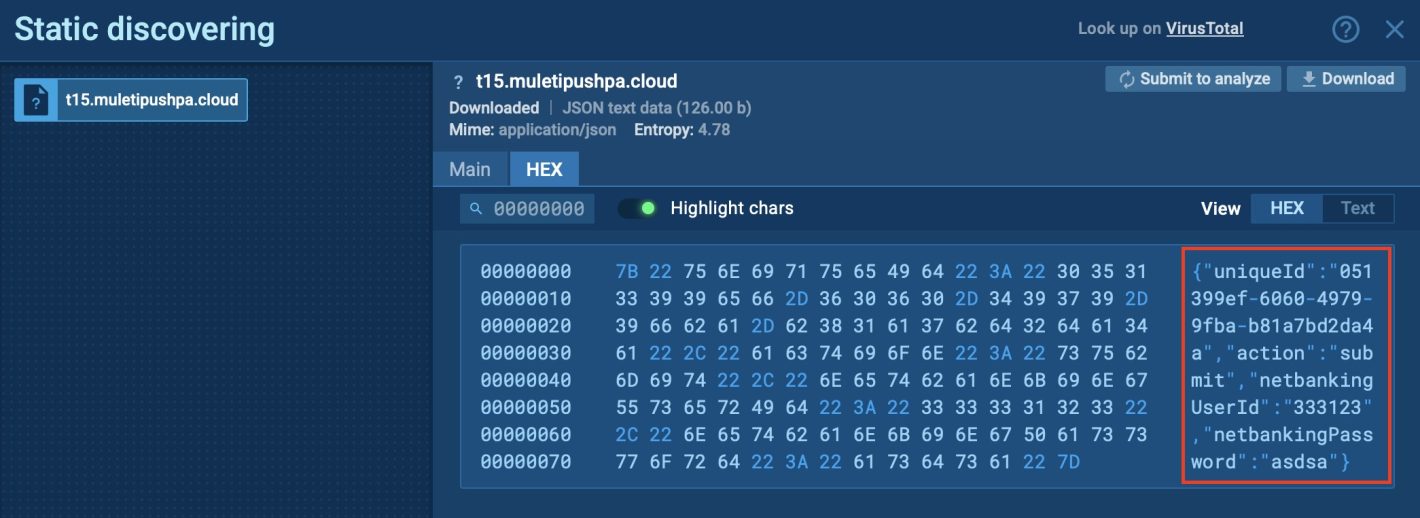

- Manda i dati rubati a un sito web bancario falso controllato dall’attaccante

- Si connette a un bot Telegram utilizzato come server C2 (comando-controllo)

Convertire ore di analisi in secondi

L’interactive sandbox ANY.RUN permette ai team di lavorare più velocemente riducendo al minimo le distrazioni e concentrandosi sugli aspetti cruciali.

- Chiarezza immediata: sulla natura malevola del file

- Meno lavoro manuale:, grazie all’automazione interattiva

- Tempi d’indagine più brevi:, con tutte le prove raccolte in un unico luogo

- Migliore collaborazione:, attraverso report strutturati facili da condividere

- Potenziamento della risposta:, basata su reali approfondimenti comportamentali anziché supposizioni

Lascia un commento