rischio associato a sito fasullo che replica 7-Zip e diffusione di componenti malevoli, descrivono un meccanismo di‑installazione che integra trojan e strumenti di controllo, con l’obiettivo di creare una rete proxy illegale. l’analisi evidenzia le modalità di diffusione, le tecniche di persistenza e le raccomandazioni per la protezione degli utenti, offrendo una panoramica chiara e utile per la sicurezza digitale.

minaccia del sito fasullo 7zip e distribuzione del malware

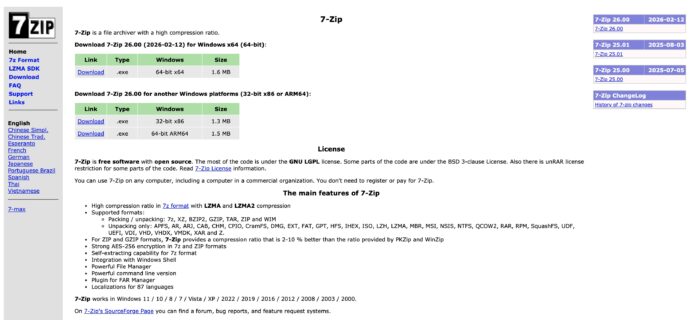

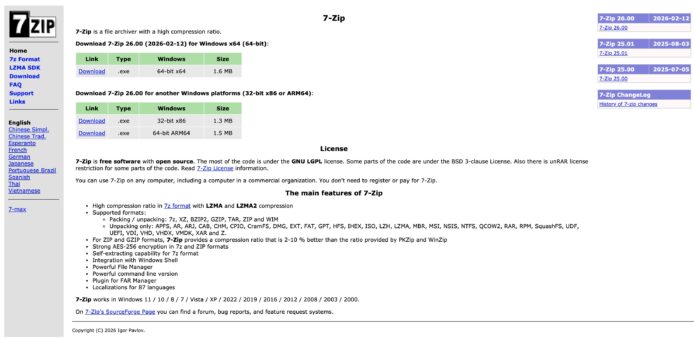

un sito contraffatto che si presenta in modo identico all’originale, 7zip.com, distribuisce un installer che apparentemente installa la versione ufficiale di 7‑Zip ma accompagnata da componenti dannose. l’accesso a tale sito può avviare il caricamento di software maligno e portare alla diffusione di trojan su sistemi vulnerabili.

stato dell’attività e diffusione

gli esperti rilevano che la pagina dannosa resta operativa e che gli annunci nei motori di ricerca possono guidare gli utenti pericolosamente verso il pacchetto malevolo, incrementando i rischi di download accidentale. in alcuni casi, utenti hanno seguito tutorial video e hanno terminato con l’installazione di software dannoso prima di ricorrere agli strumenti di sicurezza.

componenti malevoli rilasciati dall’installer

l’installer, oltre a consegnare la versione legittima di 7‑Zip, deploya tre trojan nella directory C:WindowsSysWOW64hero:

- uphero.exe — servizio di gestione e caricatore d’aggiornamenti;

- hero.exe — processo principale di proxy;

- hero.dll — libreria di supporto.

la firma digitale di questi componenti è rivocata e originariamente apparteneva a Jozeal Network Technology Co., Limited.

infezione e formazione di una rete proxy illegale

i trojan instaurano servizi di sistema con autorizzazioni SYSTEM e modificano le regole del firewall tramite comandi netsh, consentendo connexioni in entrata e in uscita. i sistemi compromessi si trasformano in nodi di una rete proxy illegale, affittata dai criminali per attività illecite e come parte di una botnet domestica, impiegata per operazioni di phishing, diffusione di malware, ransomware e attacchi di autenticazione.

capacità di elusione e comunicazione controllata

il malware presenta avanzate funzioni di anti‑analisi; rileva ambienti di virtualizzazione come VMware o VirtualBox e interrompe l’esecuzione in tali contesti. in ambito di comunicazione, hero.exe recupera configurazioni da domini di controllo variabili (smshero) e stabilisce connessioni proxy in porte non standard (1000 e 1002). i flussi sono trasportati tramite TLS su infrastrutture Cloudflare, con DNS over HTTPS tramite servizi di Google, rendendo difficile l’individuazione da parte dei sistemi di sicurezza tradizionali.

quadro di attività dannose correlate

l’indagine identifica ulteriori programmi malevoli correlati, quali upHola.exe, upTiktok, upWhatsapp e upWire, che adottano le stesse tattiche, tecniche e procedure. anche in questi casi, la presenza in SysWOW64, la persistenza tramite servizi Windows, la manipolazione delle regole di firewall e l’uso di traffico HTTPS criptato indicano un modello operativo unificato, volto a sostenere molteplici fronti di distribuzione.

misure di protezione consigliate

gli esperti raccomandano di verificare attentamente la provenienza del software e di salvaguardare i preferiti con i soli siti ufficiali. mantenere un controllo sulle firme digitali, monitorare eventuali servizi Windows non autorizzati e cambiamenti nelle regole del firewall costituisce una prima linea di difesa. un sistema di sicurezza affidabile, aggiornato, può rilevare e rimuovere le componenti malevole. è essenziale considerare compromessa qualsiasi macchina che sia stata esposta al pacchetto scaricato da 7zip.com.

fonti: Malwarebytes

Lascia un commento