campagna phishing che simula i servizi google affidabili

Recenti analisi condotte dai ricercatori di cybersecurity di Check Point hanno evidenziato una massiccia operazione di phishing che ha utilizzato domini ufficiali Google per inviare circa 9.400 email fraudolente. L’obiettivo principale sono state oltre 3.200 imprese, prevalentemente attive nei settori manifatturiero, tecnologico e finanziario.

L’elemento distintivo dell’attacco è l’uso della funzione di integrazione delle applicazioni Google Cloud, un servizio gestito che consente l’automatizzazione dei flussi tra app e dati senza necessità di programmazione personalizzata. Gli aggressori hanno sfruttato questa infrastruttura legittima per inviare messaggi apparentemente autentici provenienti dall’indirizzo “[email protected]”, ingannando così i destinatari.

modalità operative del phishing tramite google cloud application integration

I criminali informatici creano o compromettono progetti all’interno della piattaforma Google Cloud e configurano workflow automatizzati capaci di generare email attraverso le API Gmail o altri servizi connessi. Questo metodo rappresenta un abuso del sistema piuttosto che una violazione diretta delle infrastrutture Google.

Le comunicazioni fraudolente riproducono fedelmente lo stile grafico, il linguaggio e la formattazione tipica dei messaggi ufficiali Google, aumentando così la credibilità. Tra le tattiche utilizzate vi sono avvisi falsi riguardanti messaggi vocali in sospeso o notifiche su documenti ricevuti.

dettagli sulle vittime e geolocalizzazione dell’attacco

La maggior parte delle vittime si trova negli Stati Uniti, rappresentando il48,6% del totale. Seguono le regioni Asia-Pacifico con il 20,7% ed Europa con il 19,8%. I settori maggiormente colpiti includono:

- Manifatturiero/industriale (19,6%)

- Tecnologia/SaaS (18,9%)

- Finanza/Bancario/Assicurativo (14,8%)

svolgimento del processo di phishing e meccanismo di frode

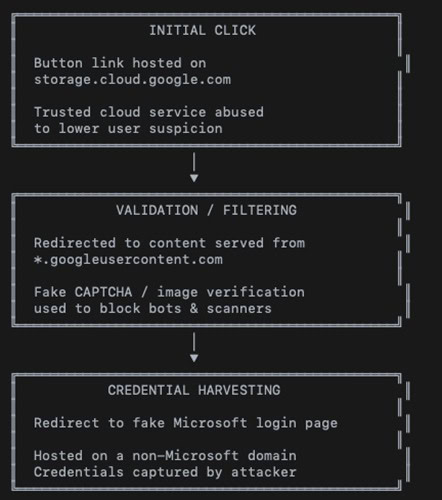

I link contenuti nelle email indirizzano inizialmente a “storage.cloud.google.com”, un servizio autentico Google Cloud usato come primo livello per guadagnare fiducia. Successivamente avviene un reindirizzamento verso “googleusercontent.com” dove viene presentato un CAPTCHA falso progettato per eludere scanner automatici di sicurezza.

L’ultimo passaggio conduce a una pagina contraffatta per il login Microsoft che induce gli utenti a inserire le proprie credenziali d’accesso. Le informazioni raccolte vengono immediatamente sottratte dai truffatori completando così la catena dell’inganno.

risposta ufficiale google e misure adottate contro l’abuso

Google ha confermato a Check Point l’esistenza di molteplici campagne phishing basate sull’abuso della funzionalità Google Cloud Application Integration già bloccate tempestivamente. È stato sottolineato come non si sia trattato di una compromissione diretta dell’infrastruttura aziendale ma piuttosto dello sfruttamento improprio degli strumenti disponibili.

L’azienda sta implementando ulteriori sistemi difensivi per prevenire nuovi tentativi simili invitando comunque a mantenere alta la vigilanza contro tentativi di impersonificazione da parte dei malintenzionati.

Lascia un commento