Un file apparentemente innocuo, come una fotografia digitale, si è rivelato essere un vero e proprio cavallo di Troia per quasi un anno. Un potente strumento di sorveglianza commerciale, denominato LANDFALL, ha sfruttato una vulnerabilità segreta nei telefoni Samsung Galaxy, consentendo agli hacker di ottenere il controllo completo semplicemente inviando un’immagine malevola.

Samsung ha corretto la vulnerabilità zero-day (CVE-2025-21042) nella libreria di elaborazione delle immagini del Galaxy nell’aprile 2025. I ricercatori della sicurezza hanno confermato che gli attacchi mirati erano già attivi sul campo a partire da luglio 2024. Si trattava di un attacco sorprendentemente semplice in relazione alla sua gravità. La falla era nascosta nel profondo del componente di gestione delle foto del Galaxy, in attesa che un file DNG malevolo la attivasse.

Vulnerabilità dei telefoni Samsung Galaxy per sorveglianza completa tramite spyware LANDFALL

Secondo le indiscrezioni, gli aggressori inviavano alle vittime un file DNG corrotto, spesso mascherato con nomi comuni come “WhatsApp Image…”. Questo file conteneva un archivio ZIP incorporato. La catena di exploit costringeva quindi il telefono a decomprimere ed eseguire LANDFALL, spesso senza richiedere alcuna interazione da parte dell’utente con l’immagine stessa. Questo rappresentava un attacco “zero-click” capace di eludere i sospetti degli utenti.

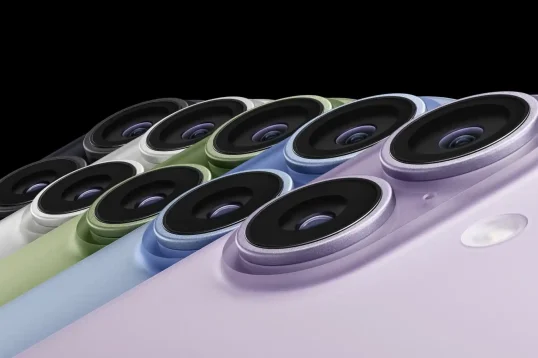

Una volta attivato, LANDFALL trasformava il telefono Samsung preso di mira in una vera e propria macchina spia. Era in grado di raccogliere dati sensibili: registrare l’audio dal microfono, tracciare la posizione e rubare foto, contatti, SMS e registri delle chiamate. Lo spyware mirava specificamente ai modelli top di gamma, inclusi i Galaxy S22, S23 e S24. Anche vari modelli Z Fold e Z Flip risultavano compromessi. I ricercatori hanno rintracciato gli attacchi verso individui situati in Medio Oriente, in particolare Iraq, Iran, Turchia e Marocco.

Il livello professionale di LANDFALL suggerisce uno sviluppo da parte di un fornitore sofisticato. L’analisi dell’infrastruttura dello spyware ha mostrato interessanti sovrapposizioni con un noto gruppo di sorveglianza conosciuto come Stealth Falcon, il quale ha precedenti associazioni con spionaggio a livello statale.

Sembra che la catena d’attacco faccia parte di una tendenza più ampia; recentemente è stata sfruttata anche una vulnerabilità simile nei dispositivi iOS attraverso immagini DNG.

Lascia un commento