Negli ultimi dieci anni, Google ha pubblicato mensilmente un Android Security Bulletin, anche quando non era pronto a rilasciare un aggiornamento di sicurezza per i propri dispositivi Pixel. Questi bollettini forniscono dettagli sulle vulnerabilità risolte nel rilascio di sicurezza del mese, con problemi che variano da bassa a critica gravità. Data la vastità e la complessità del sistema operativo Android e dei suoi componenti sottostanti, non è raro vedere documentate dozzine di vulnerabilità in un bollettino. Il bollettino di luglio 2025 ha infranto questa tradizione: è stato il primo in assoluto a non riportare alcuna vulnerabilità.

cambiamenti nel processo degli aggiornamenti di sicurezza

In contrasto, l’ultimo bollettino di settembre 2025 ha elencato ben 119 vulnerabilità. Questa disparità non implica che Google avesse nulla da comunicare a luglio; piuttosto riflette cambiamenti strategici apportati al processo degli aggiornamenti di sicurezza Android. Tali modifiche mirano ad aiutare i produttori di dispositivi (OEM) ad affrontare più rapidamente le problematiche ad alto rischio e proteggere meglio gli utenti da sfruttamenti attivi.

la vita di una patch di sicurezza

Google ha lavorato intensamente negli anni per proteggere proattivamente Android dalle vulnerabilità. Ad esempio, scrive nuovo codice in linguaggi sicuri come Rust e implementa protezioni anti-sfruttamento come l’integrità del flusso di controllo supportata dall’hardware (CFI) e il tagging della memoria (MTE). Questi miglioramenti della sicurezza hanno reso difficile per i malintenzionati trovare e abusare delle vulnerabilità critiche.

come vengono gestite le vulnerabilità

Sebbene chiunque possa scoprire vulnerabilità nella sicurezza di Android, i malintenzionati non le segnalano a Google. Le vulnerabilità che vengono corrette sono solitamente segnalate da ricercatori responsabili che lavorano in modo indipendente o per aziende partner con Google. Il team di sicurezza Android verifica queste segnalazioni per confermare l’esistenza della vulnerabilità, valutarne l’impatto potenziale e assegnarle una valutazione di severità (ad es., Moderata, Alta o Critica).

- Ricercatori indipendenti

- Aziende partner

- Team interno Google

Dopo la validazione, la vulnerabilità riceve un identificatore CVE unico per facilitarne il tracciamento. Gli ingegneri Google sviluppano quindi una patch per risolvere il problema.

Una volta finalizzata una patch di sicurezza, Google non la rilascia immediatamente poiché non può distribuirla su tutti i dispositivi Android via OTA. L’unica eccezione si verifica quando il componente interessato fa parte di un modulo Project Mainline.

sistema basato sul rischio per gli aggiornamenti

Per affrontare le difficoltà legate agli aggiornamenti mensili delle patch, Google sta adottando un nuovo sistema chiamato “Risk-Based Update System” (RBUS), progettato per migliorare il processo senza compromettere la sicurezza degli utenti.

- Meno patch da gestire ogni mese

- Maggior flessibilità nella tempistica degli aggiornamenti

I bollettini mensili ora includeranno solo le vulnerabilità considerate “ad alto rischio”, mentre molte correzioni saranno incluse nei bollettini trimestrali successivi.

difficoltà nell’implementazione delle patch

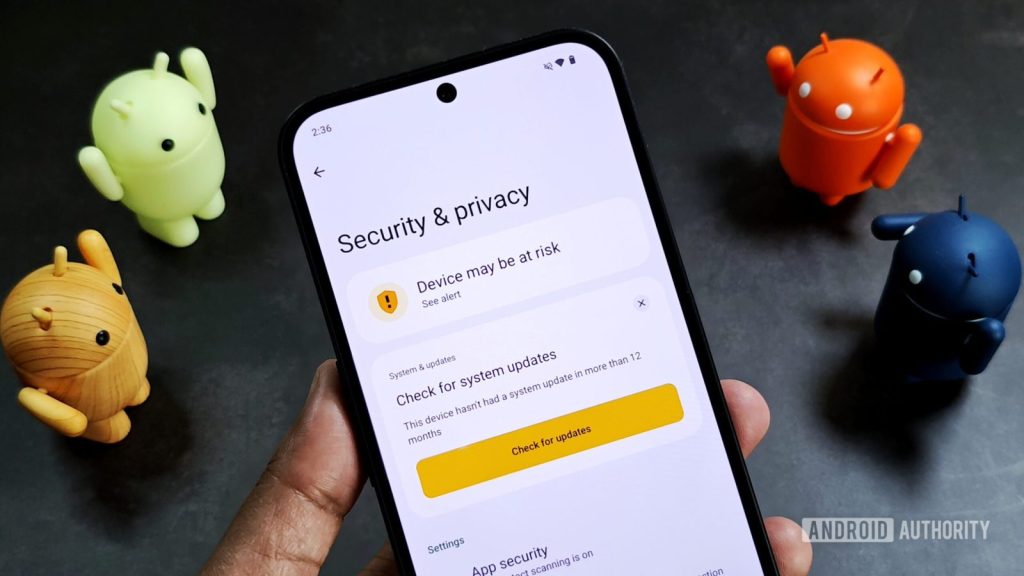

Anche con questo preavviso, alcuni OEM faticano a rilasciare aggiornamenti mensili su tutti i loro dispositivi. Molti produttori stabiliscono politiche che prevedono solo aggiornamenti bi-mensili o trimestrali per i dispositivi economici e medi.

- Difficoltà nella gestione delle versioni personalizzate del sistema operativo Android

- Aspettative elevate dai consumatori riguardo alla tempestività degli aggiornamenti

- Necessità dell’approvazione dei carrier in alcune regioni

Tutto ciò contribuisce a lasciare molti dispositivi Android privi delle ultime patch di sicurezza.

Lascia un commento